Introduction

Les données et les informations proactives qui en découlent sont des atouts stratégiques vitaux à l'ère numérique moderne. Dans ce contexte, les réglementations mondiales, notamment le Règlement général sur la protection des données (RGPD) de l’Union européenne (UE), sont à l’avant-garde pour :

- Promouvoir la confidentialité des données et la souveraineté de chaque citoyen

- Définir des lignes directrices rigoureuses et de meilleures pratiques pour la collecte, le stockage et l'utilisation des données

- Imposer des amendes et des pénalités significatives aux entités en infraction des règles de protection des données

Il est également important de noter que la souveraineté des données permet à l'individu d'être propriétaire de ses données et de contrôler pleinement l'utilisation qui en est faite, tout en s'assurant que ses données sont protégées conformément aux réglementations locales. Les réglementations sur la souveraineté des données exigent la protection des données personnelles (PII) et limitent l'accès aux parties ou entités non autorisées. Elles imposent souvent que les PII des résidents soient limitées à l'intérieur des frontières géographiques ou internationales du pays.

L'essor de ce concept a considérablement accru les enjeux pour les entreprises mondiales, car elles doivent se conformer aux réglementations actuelles et émergentes en matière de protection de la vie privée et au macro-environnement dynamique du paysage géopolitique. Le cloud étant aujourd'hui le centre de facto du monde numérique, il ajoute une couche de complexité à ces efforts, car les données utilisées par les entreprises peuvent être hébergées n'importe où !

La valeur commerciale de la protection des données

Le RGPD attend des entreprises mondiales qui opèrent directement dans l'UE, ou qui ont des partenaires commerciaux locaux, qu'elles veillent à ce que les garanties administratives, physiques et techniques appropriées soient mises en place dans le processus de collecte, de traitement et de stockage des données à caractère personnel. En conséquence, le RGPD est devenu la référence en matière de protection des données et a incité d'autres pays à promulguer des réglementations locales rigoureuses en matière de protection et de confidentialité des données.

Le rythme et la vélocité des violations de données, les voies d’attaque sophistiquées et les menaces persistantes plus développées ont considérablement augmenté le risque pour les entreprises. Ce contexte présente des défis majeurs pour la protection des données et la confidentialité en raison d'un environnement réglementaire dynamique et en constante évolution.

Les entreprises mondiales risquent de lourdes amendes et des poursuites judiciaires en cas de non-conformité ou si elles sont touchées par une violation. Par exemple, les pénalités du RGPD varient de 20 millions d’euros à 4 % du chiffre d’affaires mondial du précédent exercice. Les poursuites peuvent être à la fois réglementaires et civiles ; la « double incrimination » est donc en jeu ! Il existe également des réglementations sectorielles en matière de confidentialité aux États-Unis, telles que le Health Insurance Portability and Accountability Act (HIPAA) et des réglementations au niveau des États, comme le California Consumer Privacy Act.

En outre, les entreprises s'exposent au risque de voir leur réputation/marque impactée, de connaître une perte d'activité et de voir leur direction détournée de son objectif. Dans l'ensemble, cette situation a poussé les entreprises à renforcer leur stratégie de protection des données et à déployer des processus métier, des politiques, des programmes de formation et de sensibilisation et des contrôles technologiques à la pointe du progrès.

L'ère numérique moderne centrée sur le cloud valorise les données et les informations exploitables, qui servent de levier stratégique pour favoriser la transformation numérique, optimiser les coûts, améliorer la productivité et accroître l'efficacité. La protection et la gouvernance des données sont d'une nécessité cruciale. Les principes de souveraineté des données et les mandats de conformité réglementaire agissent comme des « vents favorables » qui alimentent ces efforts.

Un accent sur la protection des données

La protection des données sur tous les canaux de données susmentionnés réclame des mesures de protection pour les personnes, les processus et la technologie, travaillant de concert pour assurer la conformité réglementaire, la protection contre les violations et la minimisation des risques pour les entreprises, comme détaillé ci-dessous.

- Les personnes : un rapport d'Infosecurity Magazine a postulé que plus de 95 % des violations de données étaient imputables à une erreur humaine, d'après une étude de Mimecast. En outre, une étude du Forum économique mondial a également révélé que 95 % de tous les incidents pouvaient être attribués à une erreur humaine. Une formation annuelle et périodique en matière de sécurité et de confidentialité, ainsi qu’une sensibilisation accrue, sont donc cruciales. Cela peut contribuer à renforcer le « pare-feu humain » en tant que première ligne de défense. C'est un élément particulièrement important à l'ère du travail décentralisé où les employés peuvent travailler de n'importe où grâce à « un accès autorisé à tout moment et en tout lieu ». La formation peut participer à la consolidation des bonnes pratiques et à la sécurisation du comportement des utilisateurs, tout en sensibilisant aux réglementations et aux conséquences de la non-conformité.

- Les processus: les politiques et procédures de classification des données, élaborées et mises en œuvre par une équipe interfonctionnelle de parties prenantes de l'entreprise, et approuvées par le conseil d'administration ou la direction générale, sont fondamentales pour donner le ton en matière de protection des données d'entreprise. Ces éléments devraient être complétés par des processus métier et une cartographie des flux de données afin d'établir une base de référence pour le déploiement de contrôles et de stratégies technologiques de protection en fonction des risques.

- La technologie: de nombreux outils technologiques sont nécessaires pour mettre en œuvre efficacement une protection globale des données, y compris mais sans s'y limiter :

- Gestion des identités et des accès : l'identité est la pierre angulaire d'une livraison sécurisée des applications et des services numériques. Il est essentiel de disposer d'un système de gestion des identités et des accès capable d'automatiser l'intégration et le départ des employés et de leur donner les moyens d'accéder à une authentification unique via une authentification multifacteur renforcée. Cela peut améliorer la productivité et limiter les risques.

- Plateforme de caractérisation et de gouvernance des données : caractérise les données, identifie les risques d'exposition et effectue automatiquement la remédiation. C'est également un domaine où les outils d'intelligence artificielle (IA) intégrés peuvent permettre une gestion plus efficace et efficiente.

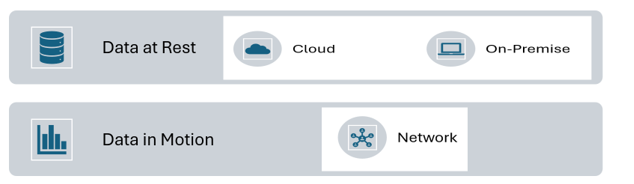

- La prévention des pertes de données (DLP) est essentielle pour protéger les données en mouvement et les données au repos via une architecture de pointe.

- Le principe du Zero Trust s'associe à l'identité en modifiant l'objectif de sécurité des paquets réseau vers les utilisateurs, les applications et les données en évaluant dynamiquement le contexte/le comportement des utilisateurs, la position des périphériques et le risque de session. Cela garantit un accès sécurisé aux données et applications critiques, quel que soit l'endroit où elles se trouvent (accès réseau zéro confiance - « ZTNA »).

- La sécurité du cloud est essentielle, car il est au cœur de l'ère numérique moderne. Des fonctionnalités telles que l'optimisation du réseau, l'inspection des paquets et la gestion du trafic protègent les données en transit en plus du ZTNA.

- Secure access service edge (SASE) : une plateforme consolidée qui combine une variété d'applications et d'infrastructures de sécurité et de réseau, et qui est diffusée via le cloud. Elle renforce encore l'identité et le Zero Trust en protégeant les données, les utilisateurs et les périphériques, quelle que soit leur situation géographique, en rationalisant davantage l'accès et en améliorant la sécurité de l'entreprise.

- Remarque : Le ZTNA est l'une des technologies considérées comme faisant partie du portefeuille SASE, en plus du courtier en sécurité d'accès au cloud (CASB), du pare-feu en tant que service (FWaaS), du réseau étendu à définition logicielle (SD-WAN) et de la passerelle web sécurisée (SWG).

Ne manquez pas mon prochain blog, qui paraîtra bientôt et qui approfondira les thèmes de l'avenir de la confiance numérique et de l'évolution de la protection des données. En attendant, si vous souhaitez en savoir plus sur la souveraineté des données, consultez cet épisode du podcast Security Visionaries avec Michael Dickerson, qui contribue actuellement à la création du premier cloud souverain autochtone d'Australie.

Retour

Retour

Lire le blog

Lire le blog